Android: Fehler 492 beheben

Ich hatte eben einen "Fehler 492" bei der Installation einer App aus dem Market.

Natürlich habe ich erst die üblichen Schritte zur Fehlerbehebung mit dem Market versucht, hatte damit aber keinen Erfolg.

Die Lösung habe ich dann mit einer Kombination aus zwei Aktionen erlangt.

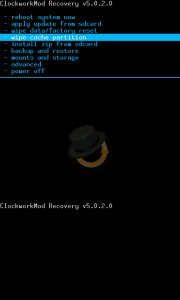

- Wipen der Cache Partition

Das Smartphone im Recoverymodus neu starten (entweder über das Menü beim Neustart oder über das Gedrückthalten der "Volume Down"-Taste beim Start des Handys), Wipe Cache Partition (variiert je nach Recovery) wählen und die Sicherheitsabfrage bestätigen. - Wipen des Dalvik Caches

Wo wir schonmal im Recovery sind, könnenwir auch direkt noch via advanced -> Wipe Dalvik Cache den Dalvik Cache löschen. - Neuinstallation des Markets

Die Market Version 3.4.4 findet man beispielsweise HIER zum Download. Eine offizielle Version gibt es im Market, diese konnte ich allerdings nicht installieren.

Ob die 3.4.4er Version auch bei neueren Marketversionen zur Fehlerbehebung dient, vermag ich nicht zu sagen.

[Update 07.01.2012] Wenn die oben genannten Schritte bei euch keinen Erfolg zeigen, dann versucht einen Komplettwipe (wipe data/factory reset). Das funktioniert auf jeden Fall. Wenn ihr dann vorher auch noch eure Apps mit Titanium Backup sichert, ist euer System schon ein paar Minuten nach dem Factory Reset wieder wie gewohnt eingerichtet. [/Update]