Es gibt Probleme, die tauchen immer wieder auf. Arbeitstechnisch sind das bei mir vor allem das Druckerwarteschlangenproblem und die "Mehrfache Verbindungen" Meldung. privat sind es meistens die diversen Limitationen von Android. Auch heute hatte ich wieder diesen Fall. Ich wollte mir die neue Ausgabe des freien Linux Magazins Full Circle Magazine auf meinem HTC Desire anschauen und stellte erfreut fest, dass es auch eine mobile Version gibt. Allerdings ist diese nur via Google Currents verfügbar, welches ich also installieren wollte. Doch wurde mir ein Strich durch die Rechnung gemacht. Diese App sei in meinem Land nicht verfügbar, teilte mir der Google Market mit.

Ohne Root

Für Leute ohne gerootetes Smartphone ist damit leider auch Schluss. Außer auf die Suche nach einem direkten Download zu gehen (für Google Currents etwa HIER) gibt es für euch keine einfache Möglichkeit diese Restriktionen des Markets zu verhindern. Normalerweise findet sich eine Datei bei einer Suche nach Appname APK Download relativ schnell, Anwendung ist natürlich auf eigene Gefahr. Ihr solltet überlegen, ob ihr euer Handy rootet. ;-)

Mit Root

Für Besitzer eines gerooteten Handys fängt der Spaß an. Für unseren Zweck gibt es einige Apps, die genau dieses Problem adressieren. Diese Apps spiegeln dem System die SIM-Karte eines anderen Providers vor, wodurch die vom Market limitierten Apps freigeschaltet werden.

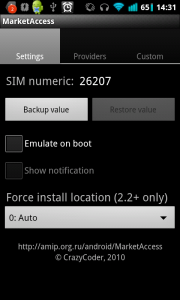

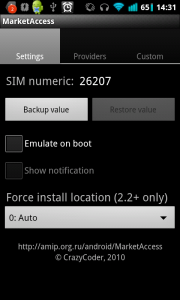

Ich nutze dafür die App MarketAccess, die meiner Erfahrung nach die stabilste und praktischste ist. Nach der Installation und dem Start seht ihr ein recht ernüchterndes Bild.

Der Startbildschirm ist nicht sehr aussagekräftig. Trotzdem gibt es hier drei wichtige Einstellungen:

Der Startbildschirm ist nicht sehr aussagekräftig. Trotzdem gibt es hier drei wichtige Einstellungen:

- SIM Numeric: Der Ursprungswert eurer SIM Karte. Es ist keine schlechte Idee, diesen mit Backup value zu sichern. Über Restore value lässt sich dieser Wert dann jederzeit wiederherstellen.

- Emulate on boot: Selbsterklärend. Wenn ihr diesen Punkt aktiviert, wird die Emulation bei jedem Neustart erneut durchgeführt. Halte ich für überflüssig, da ich die Emulation in der Regel nur für den Download von ein bis zwei Apps einstelle und dann wieder den ursprünglichen Wert angebe.

- Force install location: Eigentlich auch selbsterklärend. Da ich aber mithilfe von App2SD+ Skripten mehr als genügend Speicherplatz habe, ist mir der Installationspfad egal.

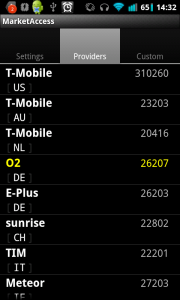

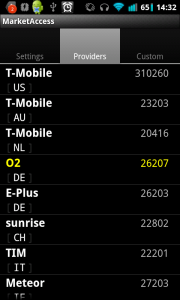

Viel interessanter ist der Tab Providers.

Viel interessanter ist der Tab Providers.

Hier könnt ihr dann zur Sache schreiten und euren ursprünglichen Provider durch einen in dieser Liste ersetzen. Ich habe gute Erfahrungen mit T-Mobile US gemacht. Bisher konnte ich mit dieser Einstellung jede App installieren, die vorher gesperrt war oder gar nicht erst im Market gefunden wurde. Nachdem ihr den Provider ausgewählt habt, wird eure Superuserandwendung einen Rootzugriff verlangen. Ob ihr den nun dauerhaft gebt oder immer bestätigt, bleibt euch überlassen. MarketAccess ist auf jeden Fall keine App, die ständig Root Berechtigungen abfragt, also ist es okay, die Berechtigungen nur temporät zu setzen. Danach informiert euch ein Fortschrittsbalken, wie weit die Emulation ist. Bei mir dauert das kaum eine Sekunde, aber angeblich soll es auch Konfigurationen geben, bei denen es länger dauert.

Anschließend könnt ihr ohne Komplikationen eure gewünschte App im Market suchen, diese wird nun gefunden und kann auch problemlos installiert werden. Zum Lesen des Full Circle Magazins bin ich allerdings bisher nicht gekommen, da ich die eingeplante Zeit dann doch mit der Installation von Google Currents und diesem Artikel anderweitig genutzt habe. :-D